Actualmente, en el mundo de la ciberseguridad diferentes tendencias afirman que mitigar todas las vulnerabilidades de seguridad en una empresa, aunque es un noble objetivo, en realidad es prácticamente imposible de lograr.

En diversos escenarios de conversación informal sobre seguridad, se suele escuchar con cierto tono conformista la frase que dice: “Si hackearon el Pentágono, qué podemos esperar nosotros”. Pero al analizar en detalle esta expresión, cabe notar que más que resignación la preocupación debería surgir de reconocer que si una entidad con tan altos niveles de seguridad fue vulnerada, nos queda cuestionarnos si nuestras compañías están realmente en la capacidad de resistir cualquier tipo de ataques.

Lo primero que se debe aclarar cuando se trata de ciberseguridad es la categoría del objetivo. En el caso del ataque al Pentágono el nivel de sofisticación del grupo criminal es muy alto, dado que corresponde a uno de los planes más elaborados y complejos de los últimos tiempos. Solamente delincuentes con grandes recursos financieros y tecnológicos podrían desarrollar este tipo de irrupciones a partir de unas intenciones muy específicas, que probablemente no ven a las empresas que regularmente conocemos como un foco de interés para asaltar. Así que por ese lado, punto a favor nuestro en términos de tranquilidad.

Lo segundo es revisar cómo nuestra empresa podría entrar en alguna categoría que la lleve a ser objetivo de ataque. Los hacktivistas, ciber delincuentes, ciber terroristas, ciber guerreros, entre otros nombres que asumen los atacantes cibernéticos, utilizan técnicas de red que lanzan al mundo virtual para determinar qué pueden pescar. El envío masivo de anzuelos virtuales como clickbaits, spear phishing, ingeniería social, entre otros, normalmente funcionan para atrapar algunas víctimas. Ya sea por falta de conocimiento, por la implementación de trucos novedosos altamente elaborados, o simplemente por el uso inadecuado de recursos tecnológicos, a veces solo hace falta una persona que abra la puerta para que estos agresores hagan de las suyas. Punto en contra para nuestra tranquilidad.

El tercer punto es analizar qué tan vulnerables son las organizaciones y las personas ante esos potenciales ataques. En términos generales, las compañías que cuentan con un mayor nivel de madurez junto con aquellas que ejecutan incipientes esfuerzos de ciberseguridad, en conjunto, pueden implementar elementos eficientes de protección perimetral. Actualmente es más probable que exista un buen número de personas sin conocimientos técnicos que reconozca qué es un Firewall, o que al menos distinga el término general. Esto es un buen indicador de que los controles de seguridad perimetral están siendo implementados de forma masiva. En la medida en que han ido avanzando los procesos de transformación digital con la virtualización de servicios empresariales, al mismo ritmo se han estado abriendo nuevas brechas de seguridad, lo que permite crear una serie de elementos complementarios al Firewall como medida de control. Algunos de ellos son los AntiDDoS, IDS / IPS, entre otros, que aumentan los niveles de protección para mitigar los riesgos que se asocian a los ciberataques. La mejor noticia al respecto es que el acceso a estos elementos de seguridad perimetral cada vez es más fácil. Un punto más a favor nuestro..

Sin embargo, lo último a tener en cuenta es la seguridad interna de la compañía. Si bien lo mencionado anteriormente nos permite operar dentro de unos niveles de riesgo manejables, hoy en día, el foco de la seguridad se está comenzando a ubicar en el centro de las compañías o entidades. Estadísticamente se afirma que el 70% de los ataques informáticos se ejecutan o se facilitan desde el interior de las organizaciones. Es decir, se han preguntado si en su empresa alguien, ya sea proveedor, contratista o empleado, viola una política de seguridad ¿cuánto tiempo tardaría en detectar el ciberataque? y si vamos más profundo ¿la organización tiene capacidad para descubrir rápidamente una violación a alguna de las políticas de seguridad?.

La mayoría de las empresas, entidades u organizaciones han fijado sus esfuerzos en el aseguramiento de la red perimetral, pero no todas han puesto el mismo interés en reforzar la infraestructura tecnológica. Ahora es momento de hablar de seguridad en profundidad. Es fundamental reconocer que los controles de seguridad para las capas de datos no pueden ser iguales a los que se implementan con las capas de las aplicaciones. Y esto representa una debilidad de los servicios informáticos que nos suman otro punto en contra de nuestra tranquilidad.

Crear un plan completo de protección de los servicios informáticos que sea totalmente invulnerable es una utopía. Y si fuera posible, tan pronto se presente alguna evolución en uno de los elementos o acciones tecnológicas, el aseguramiento requerirá una actualización que a su vez se traducirá en una pérdida de efectividad, lo que significa que no contará con el 100% de defensa todo el tiempo. Pero esto no quiere decir que nos demos por vencidos. Antes bien, la

seguridad de nuestras compañías debe obedecer a un detallado ejercicio de análisis de riesgos y vulnerabilidades, que definan un enfoque en donde se prioricen las medidas a tener en cuenta para el fortalecimiento del resguardo del bienestar organizacional.

Nuestra tranquilidad dependerá de un esfuerzo persistente, concentrado en la creación, mantenimiento y evolución de un modelo eficiente de ciberseguridad.

Referencias:

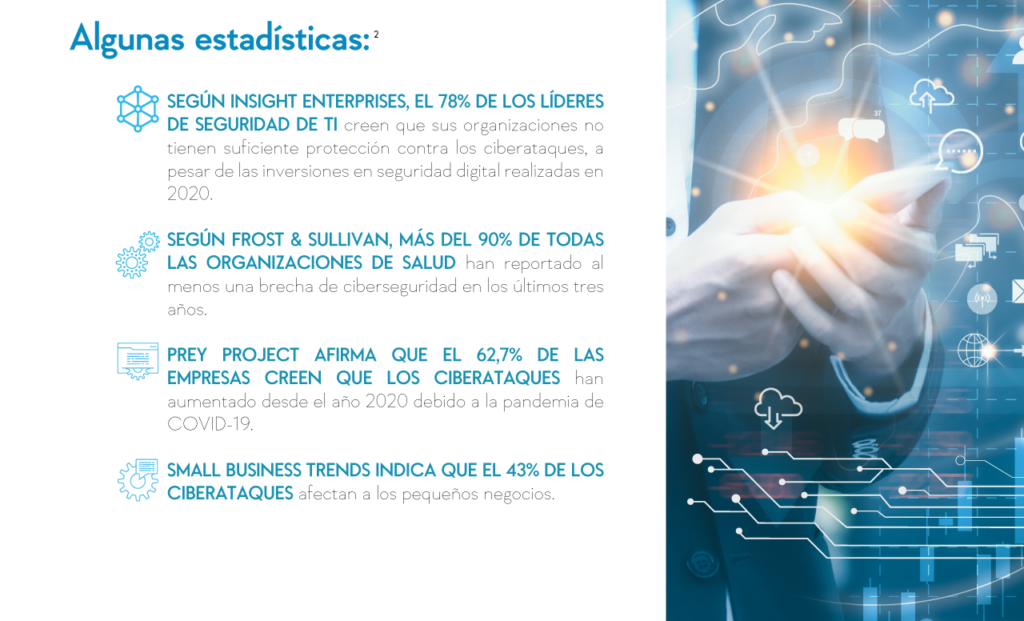

1. 5 ataques informáticos de Rusia que transformaron la

ciberseguridad en EE. UU – MC Col.

2. 30 Estadísticas Importantes de Seguridad Informática (2022) –

The Missing Report (preyproject.com)